Trong thế giới kết nối ngày nay, việc bảo mật các hệ thống điều khiển công nghiệp (ICS) là quan trọng hơn bao giờ hết. Các tiêu chuẩn an ninh mạng của hệ thống điều khiển công nghiệp như NERC CIP, ISA-99 (IEC-62443) và NIST 800-82 đã được soạn thảo để hỗ trợ xác định và thực hiện các thực tiễn tốt nhất về bảo mật ICS.

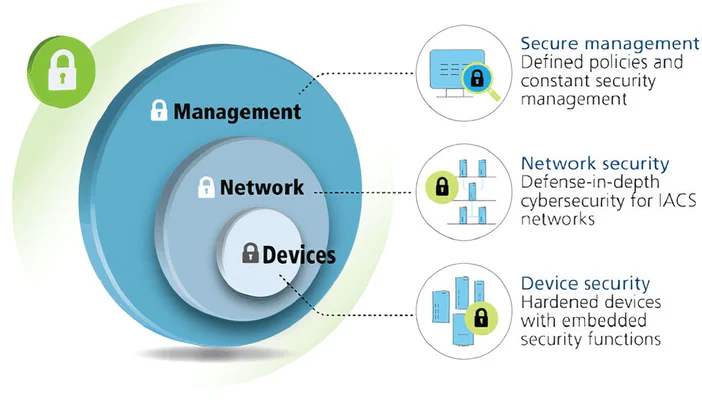

Có ba khía cạnh phổ biến mà các tiêu chuẩn này và nhiều chuyên gia an ninh mạng đồng ý là nền tảng để triển khai các mạng công nghiệp an toàn.

Kiến trúc mạng: Từ quan điểm kiến trúc mạng, triển khai cách tiếp cận phòng thủ chuyên sâu kết hợp các vùng và ống dẫn an toàn là nền tảng của thiết kế mạng công nghiệp an toàn. Từ quan điểm thực tế, nó đang nhanh chóng trở thành một yêu cầu để thiết kế để truy cập từ xa an toàn đáng tin cậy.

Cấu hình thiết bị an toàn: Với các mạng hội tụ ngày nay, cấu hình phù hợp của các thiết bị mạng công nghiệp đang trở nên phức tạp hơn và các tính năng bảo mật thường bị vô hiệu hóa để thuận tiện. Điều này khiến các mạng ICS dễ bị tổn thương không chỉ các cuộc tấn công độc hại mà còn vô tình vi phạm.

Quản lý an ninh mạng: Một hệ thống quản lý an ninh mạng tốt sẽ không chỉ giúp bạn triển khai và thực thi các chính sách bảo mật trên toàn mạng ICS của bạn, nó cũng sẽ cho phép bạn theo dõi và ghi lại các sự kiện mạng trong khi cung cấp thông báo thời gian thực về các sự kiện bảo mật.

Hình 1. Lớp bảo mật

Cơ sở hạ tầng mạng quan tâm đến bảo mật

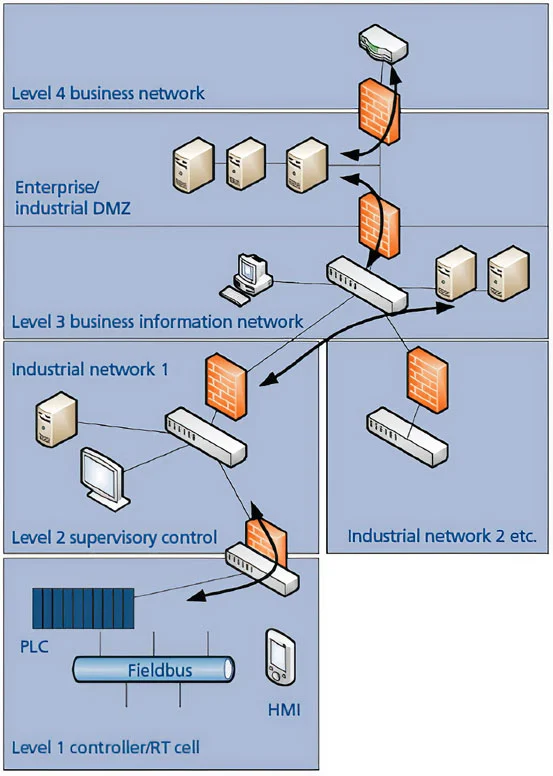

Khi thiết kế mạng ICS, thực tiễn tốt nhất hiện nay là triển khai kiến trúc bảo mật chuyên sâu phòng thủ (hình 2), phân đoạn lưu lượng mạng thành các vùng xác định và sau đó giới hạn giao tiếp giữa các vùng này chỉ với lưu lượng được xác định trước. Kiến trúc này cho phép liên lạc đáng tin cậy, kịp thời trong các khu vực này và giới hạn phạm vi vi phạm tiềm ẩn trong bất kỳ khu vực cụ thể nào. Có ba bước để thiết kế một kiến trúc phòng thủ theo chiều sâu.

Bước 1: Phân đoạn mạng

Phân đoạn mạng liên quan đến việc chia mạng thành các vùng vật lý hoặc logic với các yêu cầu bảo mật tương tự. Lợi ích của việc phân đoạn mạng là mỗi phần có thể tập trung cụ thể vào các mối đe dọa bảo mật được đặt ra cho phần đó của ICS. Triển khai phương pháp phân đoạn là thuận lợi, bởi vì mỗi thiết bị chịu trách nhiệm cho một phân đoạn cụ thể của mạng, trái ngược với trách nhiệm bảo mật của toàn bộ ICS.

Bước 2: Xác định tương tác giữa các vùng

Khi bạn xác định lưu lượng cụ thể cần đi qua giữa các vùng an toàn, lưu lượng truy cập trái phép sau đó có thể được lọc bằng tường lửa công nghiệp. Một thực tiễn tốt nhất chung là đưa vào danh sách trắng lưu lượng truy cập cần lưu lượng giữa mỗi khu vực và chặn tất cả lưu lượng truy cập khác. Tường lửa công nghiệp thường có kiểm tra gói sâu để lọc các giao thức công nghiệp ở mức chi tiết hơn so với tường lửa truyền thống. Nhiều tường lửa công nghiệp cũng có chế độ trong suốt cho phép bạn cài đặt chúng vào các mạng hiện có mà không cần phải cấu hình lại sơ đồ IP mạng.

Khi kết nối mạng ICS với mạng công nghệ thông tin doanh nghiệp hoặc Internet, một thực tiễn tốt nhất khác là tạo ra một khu phi quân sự (DMZ) với tường lửa công nghiệp. Với DMZ, không có kết nối trực tiếp giữa mạng ICS an toàn và mạng doanh nghiệp, nhưng cả hai vẫn có thể truy cập vào máy chủ dữ liệu. Loại bỏ kết nối trực tiếp giữa ICS và mạng doanh nghiệp làm giảm đáng kể khả năng lưu lượng trái phép đi qua các khu vực khác nhau, điều này có thể gây nguy hiểm cho bảo mật của toàn bộ mạng.

Bước 3: Hỗ trợ truy cập từ xa an toàn trên mạng công nghiệp

Cuối cùng, trong ngành công nghiệp hệ thống điều khiển và tự động hóa công nghiệp, nhu cầu truy cập vào các trang web từ xa để giám sát hoặc bảo trì ngày càng tăng. Điều này làm tăng đáng kể nguy cơ ai đó có ý định xấu truy cập mạng. Các mạng yêu cầu trang web từ xa được kết nối liên tục với ICS nên sử dụng mạng riêng ảo (VPN) hỗ trợ phương pháp mã hóa an toàn, chẳng hạn như IPsec hoặc OpenVPN, không cho phép người dùng trái phép truy cập mạng. Có ba ưu điểm chính của việc sử dụng VPN. Đầu tiên là dữ liệu được mã hóa khi nó được truyền đi. Thứ hai là nó buộc người gửi và người nhận phải xác thực họ là ai, để dữ liệu chỉ được truyền giữa các thiết bị đã được xác minh. Thứ ba là bằng cách thực thi mã hóa và xác thực, bạn có thể đảm bảo tính toàn vẹn của dữ liệu.

Hình 2. Vùng an ninh

Cấu hình thiết bị an toàn

Khi bạn có kiến trúc mạng được thiết kế tốt, bạn cần đảm bảo rằng các thiết bị chuyển mạch và các thiết bị mạng khác được cấu hình để phù hợp với yêu cầu bảo mật của bạn. Điều này có thể gây khó khăn cho một kỹ sư điều khiển không có chuyên môn sâu về mạng. May mắn thay, tiêu chuẩn IEC 62443 cung cấp hướng dẫn bằng cách xác định một số tính năng chính bạn sẽ muốn trên công tắc và các thiết bị khác. Dưới đây là bảy yêu cầu chức năng được xác định bởi tiêu chuẩn, cùng với lời giải thích ngắn gọn về sự liên quan của chúng.

- Kiểm soát nhận dạng và xác thực: Xác thực khóa công khai nên được sử dụng để bảo mật các kết nối giữa máy chủ với thiết bị và thiết bị với thiết bị. Để đảm bảo kiểm soát nhận dạng và xác thực, mỗi thiết bị mạng phải có khả năng xác thực chứng chỉ bảo mật bằng cách kiểm tra xác thực chữ ký, cũng như trạng thái thu hồi chứng chỉ.

- Kiểm soát sử dụng: Mọi thiết bị xuất hiện trên mạng phải hỗ trợ xác thực đăng nhập. Để hạn chế người dùng trái phép truy cập vào thiết bị hoặc mạng, ứng dụng hoặc thiết bị phải giới hạn số lần người dùng có thể nhập sai mật khẩu trước khi bị khóa.

- Tính toàn vẹn dữ liệu: Trên tất cả các mạng ICS, tính toàn vẹn của dữ liệu là rất quan trọng để đảm bảo rằng dữ liệu là chính xác và nó có thể được xử lý và truy xuất đáng tin cậy. Có một số biện pháp bảo mật bạn có thể sử dụng để bảo vệ dữ liệu, bao gồm SSL, hỗ trợ mã hóa giữa trình duyệt Web và máy chủ.

- Bảo mật dữ liệu: Khi dữ liệu được lưu trữ hoặc truyền qua mạng, nó phải an toàn và bảo mật. Dữ liệu cần được bảo vệ khỏi tất cả các loại mối đe dọa khác nhau, từ những mối đe dọa rất cơ bản đến các cuộc tấn công rất tinh vi. Dữ liệu phải được bảo mật mọi lúc từ những người muốn nghe lén thông tin liên lạc, thay đổi cài đặt hoặc đánh cắp dữ liệu.

- Hạn chế luồng dữ liệu: Một trong những phương pháp hiệu quả nhất để hạn chế luồng dữ liệu là chia mạng thành các vùng khác nhau. Mỗi vùng sử dụng các tính năng bảo mật cụ thể để chỉ những người có ủy quyền mới có thể truy cập và gửi dữ liệu từ một vùng cụ thể. Một lợi ích khác là nếu một khu vực bị xâm nhập, mối đe dọa không thể dễ dàng lây lan sang các phần khác của mạng, điều này giúp hạn chế thiệt hại do vi phạm bảo mật gây ra.

- Ứng phó kịp thời với các sự kiện: Điều cần thiết là các nhà khai thác hệ thống có khả năng phản ứng nhanh chóng với các sự cố bảo mật xảy ra trên mạng. Để tạo điều kiện thuận lợi cho việc này, mạng phải hỗ trợ các tính năng cần thiết để cảnh báo các nhà khai thác hệ thống nếu xảy ra sự cố và cũng lưu giữ hồ sơ về bất kỳ sự bất thường nào xảy ra trên mạng. Tất cả các sự kiện mạng phải được xử lý trong thời gian thực hoặc ít nhất là đủ nhanh để các nhà khai thác hệ thống phản hồi kịp thời để ngăn chặn thiệt hại thêm cho mạng ICS.

- Tính khả dụng của tài nguyên mạng: Các thiết bị trên mạng ICS phải có khả năng chịu được các cuộc tấn công từ chối dịch vụ từ những người chỉ có hiểu biết cơ bản về mạng ICS hoặc những người có cơ hội do lỗi của nhà điều hành. Các thiết bị cũng phải có khả năng chịu được các cuộc tấn công từ các thực thể có động lực cao và mức độ kỹ năng đặc hiệu ICS cao. Điểm quan trọng là mạng không được gặp phải thời gian chết bất kể ai đang tấn công mạng.

Bây giờ các yêu cầu cấu hình bảo mật đã được vạch ra, chúng ta sẽ thảo luận về ba lỗ hổng phổ biến và cách các thiết bị mạng được cấu hình đúng giúp bảo vệ ICS của bạn.

Lỗ hổng #1: Sử dụng mật khẩu thiết bị mặc định: Xác thực dựa trên mật khẩu mạnh là một yêu cầu cơ bản đối với an ninh mạng, nhưng nhiều thiết bị trên mạng công nghiệp vẫn sử dụng mật khẩu mặc định được vận chuyển từ các nhà sản xuất. Mặc dù điều này có thể thuận tiện cho việc bảo trì, nhưng nó khiến mạng của bạn cực kỳ dễ bị tổn thương. Để giải quyết vấn đề bảo mật này, các thiết bị nằm trên mạng công nghiệp phải thực thi các chính sách mật khẩu mạnh bao gồm độ dài mật khẩu tối thiểu và nhiều loại ký tự khác nhau. Vì chúng khó đoán hơn nhiều, mật khẩu tuân thủ chính sách mật khẩu mạnh sẽ giúp bảo vệ chống lại các cuộc tấn công vũ phu.

Lỗ hổng #2: Truyền văn bản thuần túy của người dùng và mật khẩu: Nhiều thiết bị trên mạng ICS vẫn sử dụng giao tiếp văn bản thuần túy không an toàn khi người dùng đăng nhập để cấu hình chúng. Điều này giúp ai đó dễ dàng "đánh hơi" kết nối để lấy thông tin ID người dùng và mật khẩu để tiếp tục truy cập và khai thác mạng. Cách tốt nhất để tránh điều này là đảm bảo hệ thống hỗ trợ các giao thức truyền thông an toàn, chẳng hạn như SSL và SSH, hoặc, cách khác, bảo vệ bằng mật khẩu cho cấu hình thiết bị thông qua HTTPS.

Lỗ hổng # 3: Tệp sao lưu không được mã hóa: Thông thường sao lưu các tệp cấu hình mạng trong trường hợp thất bại. Thông thường các tệp này được lưu trữ dưới dạng tệp văn bản thuần túy trên máy tính xách tay dùng chung hoặc nhà thầu. Trong tay kẻ xấu, các tệp này có thể dễ dàng truy cập và sử dụng để khai thác mạng. Cách tốt nhất là mã hóa các tệp cấu hình này để bảo vệ thông tin mà chúng chứa.

ISA cung cấp đào tạo an ninh mạng công nghiệp dựa trên tiêu chuẩn, các chương trình chứng chỉ, chương trình đánh giá sự phù hợp và các nguồn lực kỹ thuật. Vui lòng truy cập các liên kết ISA sau để biết thêm thông tin:

Quản lý an ninh mạng

Đảm bảo một mạng an toàn không kết thúc bằng việc triển khai. Một chính sách quản lý an ninh mạng tốt cần đảm bảo rằng mạng vẫn an toàn trong toàn bộ vòng đời mạng. Một công cụ quản lý mạng tốt là điều cần thiết để giúp bạn thiết lập và duy trì một mạng như vậy.

Triển khai mạng

Nhiều hệ thống quản lý mạng (NMS) có các công cụ cấu hình hàng loạt, không chỉ tăng tốc độ triển khai mà còn có thể giúp bạn cấu hình và triển khai các thiết bị mạng một cách nhất quán. Sử dụng trình hướng dẫn hoặc công cụ kịch bản là một cách dễ dàng để đảm bảo các thiết bị mạng của bạn được triển khai theo chính sách bảo mật của bạn.

Hoạt động mạng

Khi mạng của bạn được triển khai, NMS tốt sẽ giúp bạn hình dung tình trạng và bảo mật của mạng, giúp giám sát và thực thi các chính sách bảo mật dễ dàng hơn. Nó cũng giám sát các sự kiện mạng trong thời gian thực để thông báo cho bạn ngay lập tức về các mối quan tâm bảo mật. Nó ghi lại các sự kiện bảo mật, chẳng hạn như các nỗ lực đăng nhập thành công / không thành công và vi phạm quy tắc tường lửa, để thông báo cho bạn về các vi phạm đã cố gắng hoặc thành công và chúng đến từ đâu.

Bảo trì mạng

Trong suốt vòng đời hệ thống tự động hóa, các kỹ sư địa phương hoặc nhà tích hợp hệ thống thường cần thực hiện bảo trì. Việc bảo trì này thường bao gồm thay đổi, thay thế hoặc cập nhật các thiết bị trong mạng. Điều quan trọng cần lưu ý là bất cứ khi nào cấu hình thiết bị được sửa đổi, có khả năng nó sẽ không còn an toàn và nó sẽ trở nên dễ bị tấn công mạng. Khi mạng ICS liên tục phát triển và thay đổi, mạng và tất cả các thiết bị đặt trên đó phải được theo dõi liên tục để đảm bảo rằng các chính sách bảo mật được thiết kế được thực thi theo thời gian.

Nó cũng là thực hành tốt để triển khai các bản vá bảo mật mà các nhà sản xuất thiết bị mạng cung cấp để giải quyết các lỗ hổng mới khi chúng được phát hiện. Các tổ chức như ICS-CERT theo dõi các lỗ hổng đã biết cho các thiết bị điều khiển công nghiệp và làm việc với các nhà sản xuất để phát triển và truyền đạt các bản vá lỗi này. Khi chọn các thành phần ICS, hãy xem nhà sản xuất thường phản ứng nhanh như thế nào với các lỗ hổng khi chúng được phát hiện.

Sự chú ý liên tục

Bảo mật mạng và các thiết bị được cài đặt trên đó không phải là dễ dàng. Các mối đe dọa đặt ra cho các mạng công nghiệp liên tục thay đổi và phát triển. Để bảo vệ mạng tốt nhất có thể, các nhà khai thác hệ thống nên áp dụng kiến trúc mạng phòng thủ chuyên sâu. Bên cạnh thiết kế mạng tổng thể tốt, các nhà khai thác hệ thống nên chọn các thiết bị cứng hỗ trợ các tính năng bảo mật nâng cao hơn, chẳng hạn như các tính năng được đề cập trong tiêu chuẩn IEC 62443. Nhìn chung, các nhà khai thác hệ thống nên có sự hiểu biết thấu đáo về các mối đe dọa có thể phải đối mặt với mạng của họ, cũng như kiến thức chi tiết về các phương pháp hay nhất để thiết kế và duy trì mạng. Cuối cùng, đảm bảo rằng mạng được giám sát liên tục trong suốt vòng đời mạng sẽ giảm thiểu mọi rủi ro bảo mật phát sinh khi mạng phát triển.

Một phiên bản của bài viết này cũng đã được xuất bản tại tạp chí InTech.

Enootech Hi vong bài viết đã cung cấp các thông tin hữu ích đối với bạn! Hãy cho chúng tôi biết ý kiến của bạn.

Thiết kế và cấu hình mạng công nghiệp an toàn